Royaume du Maroc

Centre Cinématographique Marocain

Concours de Recrutement

Technicien de troisième grade

Option : Informatique

📅 Date : 20 décembre 2020 | ⏳ Durée : 3 heures

1️⃣ Parmi les composants suivants, lequel (ou lesquels) n’est (ne sont) pas absolument nécessaires au bon fonctionnement d’un ordinateur ?

a) …

b) …

c) …

2️⃣ Quel protocole réseau opère au niveau le plus bas de l’abstraction ?

3️⃣ À quoi sert la commande “ping” ?

a) Connaître le chemin pour atteindre une machine distante

b) Vérifier le temps de réponse d’une machine distante

c) Connaître l’adresse IP de la machine hôte

4️⃣ Parmi les systèmes d’exploitation suivants, lesquels sont des distributions GNU/Linux ?

a) Ubuntu

b) Debian

c) FreeBSD

d) SteamOS

5️⃣ Lequel (ou lesquels) de ces langages nécessitent généralement un compilateur pour être exécutés sur un ordinateur ?

a) C++

b) HTML

c) PHP

d) SQL

6️⃣ Lequel (ou lesquels) de ces protocoles ne disposent pas de mesures cryptographiques (chiffrement ou signature) pour sécuriser les échanges ?

a) HTTP

b) HTTPS

c) Telnet

d) DNSSec

7️⃣ Lequel (ou lesquels) de ces langages suivent le paradigme de la programmation orientée objet (POO) ?

a) Java

b) C++

c) C

d) PHP

8️⃣ Le format TIFF est utilisé pour :

a) Les images

b) Les bases de données

c) Le format FF

d) …

9️⃣ UML est :

a) Une déclinaison de la méthode MERISE

b) …

c) …

d) Un langage de modélisation

🔟 En gestion de projet, qui désigne-t-on par “maîtrise d’ouvrage” ?

a) …

b) …

c) La société chargée de l’accompagnement

d) Les utilisateurs

1️⃣1️⃣ Quelle est la valeur décimale du nombre binaire 1011 ?

a) 9

b) 11

c) 33

d) 7

1️⃣2️⃣ Que fait l’instruction SQL suivante ?

sqlCopierModifierSELECT nom FROM agent WHERE age > 10 ORDER BY age;

a) Liste les noms de tous les agents de la table agent

b) Classe les agents par ordre alphabétique

c) Liste les noms des agents de plus de 10 ans, triés par âge

d) Affiche le nombre d’agents de plus de 10 ans

1️⃣3️⃣ Comment afficher uniquement les villes dont le nombre d’enregistrements dépasse 10 000 ?

sqlCopierModifierSELECT ville, count(*) FROM table_ville GROUP BY ville;

a) Impossible

b) Ajouter la clause HAVING count(*) > 10000 après GROUP BY

c) Ajouter la clause WHERE count(*) > 10000 après GROUP BY

d) Ajouter la clause count(*) > 10000 après WHERE

1️⃣4️⃣ Sous UNIX, la commande ls permet de :

a) Changer de répertoire

b) Créer un nouveau répertoire

c) Lister le contenu d’un répertoire

d) Déplacer un fichier

1️⃣5️⃣ Quel est le schéma HTML correct ?

a) <html><corps><tête></tête></corps></html>

b) <html><head></head><body></body></html>

c) <html><head></head><body></html></body>

1️⃣6️⃣ Lequel (ou lesquels) des choix suivants est incorrect concernant l’affectation des ports aux services ?

a) HTTP sur le port 80

b) NNTP sur le port 9

c) FTP sur le port 21

d) HTTPS sur le port 443

1️⃣7️⃣ Que fait l’instruction SQL suivante ?

sqlCopierModifierSELECT nom, count(*) FROM agent WHERE age > 10 GROUP BY age;

a) Liste les noms de tous les agents de la table agent

b) Affiche le nombre d’agents de plus de 10 ans

c) Affiche le nombre d’agents par tranche d’âge

d) Ne fonctionne pas

1️⃣8️⃣ Qu’est-ce que le protocole SMTP ?

a) Un protocole de transmission de courrier électronique

b) Un protocole de réception de courrier électronique sécurisé

c) Un protocole réseau pour Internet

1️⃣9️⃣ Quel est le bon tag HTML pour afficher une image ?

a) <image src="" alt="">

b) <img source="" alt="">

c) <img src="" alt="">

2️⃣0️⃣ Qu’est-ce qu’un site Web dynamique ?

a) Un site Web destiné aux jeunes

b) Un site Web avec beaucoup d’animations Flash

c) Un site connecté à une base de données et constamment mis à jour

2️⃣0️⃣ Qu’est-ce qu’un site Web dynamique ?

a) Un site Web destiné aux jeunes

b) Un site Web avec beaucoup d’animations Flash

c) Un site connecté à une base de données et constamment mis à jour

d) Un site bien classé sur plusieurs moteurs de recherche

2️⃣1️⃣ Parmi les protocoles de la couche application suivants, lesquels utilisent UDP ?

a) DNS

b) FTP

c) Telnet

d) TFTP

2️⃣2️⃣ Qu’est-ce qu’un pop-up ?

a) Un outil permettant de gérer le son de l’ordinateur (“pop-up the volume”)

b) Une fenêtre s’ouvrant instantanément lors de la navigation sur le Web

c) Une fenêtre sécurisée associée au réseau Intranet d’une organisation

d) Une fenêtre sécurisée associée au réseau Extranet d’une organisation

2️⃣3️⃣ Comment appelle-t-on une technique visant à voler des informations en trompant l’utilisateur via e-mail, téléphone, contact direct ou un site Web falsifié ?

a) Hameçonnage

b) Spam

c) Arnaque

d) Ingénierie sociale

2️⃣4️⃣ Quel est le système de disque standard des PC ?

a) IDE

b) SCSI

c) RAID

2️⃣5️⃣ Lequel des éléments suivants peut être utilisé pour créer une porte dérobée (backdoor) cachée et permettre un accès distant à un poste de travail sur Internet ?

a) Cheval de Troie

b) Ver

c) Zombie

d) Bombe logique

2️⃣6️⃣ Quels sont les algorithmes cryptographiques utilisables par le protocole SSH ?

a) RSA et DES

b) DES et AES

c) RSA et AES

2️⃣7️⃣ Quels utilitaires peuvent être utilisés pour estimer le temps aller-retour (RTT) sur un routeur ?

a) Ping

b) Temps de disponibilité

c) Netstat -an

d) Tracert

2️⃣8️⃣ Laquelle des options suivantes n’est pas considérée comme une technique d’attaque ?

a) L’homme du milieu

b) Spamming

c) La fissuration

2️⃣9️⃣ Qu’est-ce qu’un extranet ?

a) Un réseau privé fonctionnant avec les mêmes principes que l’Internet

b) Un site intranet privé, mais accessible avec un mot de passe

c) Un réseau public fonctionnant différemment d’Internet, mais relié à Internet

3️⃣0️⃣ Un administrateur réseau souhaite sécuriser son réseau sans fil en autorisant uniquement certains dispositifs à s’y connecter. Quelle mesure est la plus efficace pour limiter l’accès ?

a) Utiliser le protocole WPA

b) Filtrer les adresses MAC

c) Désactiver la diffusion du SSID

d) Désactiver la DMZ

3️⃣1️⃣ Quel algorithme de hachage est utilisé par la signature DSS ?

a) MD5

b) SHA-2

c) SHA-1

d) Aucun algorithme de hachage

3️⃣2️⃣ Quelle est la forme de virus explicitement conçue pour éviter la détection par les logiciels antivirus ?

a) Virus furtif

b) Virus polymorphe

c) Virus parasite

d) Virus de macro

3️⃣3️⃣ Quel protocole est utilisé pour sécuriser les e-mails ?

a) POP

b) PGP

c) SNMP

d) HTTP

3️⃣4️⃣ Dans un intranet, quelle est la fonction d’un pare-feu ?

a) Détecter les virus polymorphes

b) Interdire l’accès extérieur à un ordinateur

c) Filtrer les courriels indésirables et les tentatives d’escroquerie

d) Détecter et bloquer les spams

3️⃣5️⃣ Laquelle des options suivantes n’est pas une méthode de modélisation d’un système ?

a) AXIAL

b) MDA

c) MERISE

d) OCL

3️⃣6️⃣ Dans la méthode Merise, le concept de synchronisation est relatif à :

a) Un commutateur d’instructions

b) Une seule condition

c) Plusieurs conditions

d) Une boucle

3️⃣7️⃣ Dans un algorithme conditionnel, combien de conditions sont évaluées dans une structure “Si… Sinon Si… Sinon… Fin Si” ?

a) Une seule condition

b) Deux conditions

c) Trois conditions

d) Quatre conditions

3️⃣8️⃣ En J2EE, qu’est-ce qu’une servlet ?

a) Une classe qui s’exécute dans le navigateur

b) Une classe qui s’exécute sur le serveur pour traiter une requête HTTP

c) Le fichier de configuration d’une application web

3️⃣9️⃣ Quelle sera la valeur finale de A et B dans l’algorithme suivant ?

cssCopierModifierA ← 15

B ← 10

A ← A - B

B ← A + B

a) A = 15, B = 30

b) A = 15, B = 15

c) A = 15, B = 25

d) A = 30, B = 15

4️⃣0️⃣ Le HTML est un langage :

a) Compilé

b) Interprété

c) Balisé

d) Encodé

4️⃣1️⃣ Comment s’assurer que les données reçues via GET ou POST sont valides ?

a) Mettre un mot de passe dans un champ hidden et vérifier s’il est correct

b) Vérifier et nettoyer les données en PHP, en supprimant les caractères dangereux et en appliquant le type approprié

c) Il n’y a rien à faire, les données reçues sont forcément valides

d) Aucune des réponses précédentes ne convient

4️⃣2️⃣ Comment la communication est-elle établie avec un serveur de base de données ?

a) Via SQL

b) Par des appels réseau

c) À l’aide d’un langage de programmation comme PHP ou Python

d) Par une API

4️⃣3️⃣ Quelle est la longueur maximale d’une colonne de type CHAR ?

a) 255 caractères

b) 2000 caractères

c) 4000 caractères

d) Aucune de ces réponses

4️⃣4️⃣ Dans un diagramme de classes UML, la généralisation :

a) Est une relation réflexive (une classe peut dériver d’elle-même)

b) Est une relation symétrique (si une classe B dérive d’une classe A, alors A peut aussi dériver de B)

c) Représente une association non symétrique où une extrémité joue un rôle prédominant par rapport à l’autre

✔ Relation transitive (↔) : Si C ⇾ hérite de B et B ⇾ hérite de A, alors C ⇾ hérite aussi de A.

🛠 46. Modélisation des véhicules 🚗✈🚤

Les véhicules possèdent :

- 🏗 Châssis (rouler 🏎, voler ✈, flotter 🚤)

- ⚙ Propulsion (vent 🌬, moteur 🔧)

Toutes les combinaisons sont possibles : 🚗 roule avec 🔧, ✈ vole avec 🌬, etc.

Question : Combien de classes sont nécessaires en utilisant uniquement l’héritage ❓

📌 Options :

a) 6️⃣

b) 7️⃣

c) 8️⃣

d) 9️⃣

📜 47. Multiplicité entre Client 👤 et Commande 🛒

Quelle multiplicité choisir ❓

📌 Options :

a) 0..1️⃣

b) 0..*️⃣

c) 1..

d) 1..1️⃣

📡 48. Connexion 🔄 dans un système non orienté

Quelle affirmation est correcte ❓

📌 Options :

a) 🔗 La destination est contactée avant l’envoi d’un paquet

b) ✅ La destination accuse réception pour confirmer la réception du paquet

c) ❌ La destination n’est pas contactée avant l’envoi d’un paquet

d) 📩 La destination accuse réception et demande l’envoi du paquet suivant

🌍 49. Couche du modèle OSI pour IP

Sur quelle couche se base le protocole IP 📡 pour détecter les paquets perdus et demander leur retransmission ❓

📌 Options :

a) Application

b) Présentation

c) Session

d) Transport

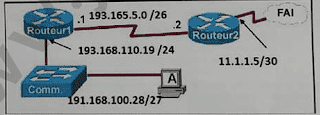

📌 50. Configuration IP pour l’hôte A 🖧

Regardez le schéma 🗺 ci-dessus et déterminez la bonne configuration pour l’hôte A.

🌐 50. Configuration IP pour l’hôte A 🖧

Quelle configuration recommandez-vous ❓

📌 Options :

a) 🏷 Adresse IP: 191.168.100.19 | Masque: 255.255.255.0 | Passerelle: 192.16.1.2

b) 🏷 Adresse IP: 191.168.100.22 | Masque: 255.255.255.0 | Passerelle: 11.1.1.5

c) 🏷 Adresse IP: 191.168.100.30 | Masque: 255.255.255.224 | Passerelle: 193.165.5.1

d) 🏷 Adresse IP: 191.168.100.30 | Masque: 255.255.255.0 | Passerelle: 193.168.110.19

🖧 51. Masque de sous-réseau pour 495 hôtes

Quel masque de sous-réseau choisir pour héberger 495 hôtes sur 171.15.0.0 ❓

📌 Options :

a) /16

b) /21

c) /23

d) /18

📡 52. Test de connexion avec la passerelle par défaut

Un utilisateur ne peut pas accéder au serveur de fichiers et exécute une commande ping sur la passerelle par défaut.

À quoi sert ce test ❓

📌 Options :

a) 🔄 Obtenir une adresse IP dynamique du serveur

b) 📩 Demander à la passerelle de transmettre la requête de connexion au serveur

c) ✅ Vérifier si l’hôte peut atteindre d’autres réseaux

d) 🌍 Traduire un nom de domaine en adresse IP

🖥 53. Périphériques avec adresses IP statiques

Quels types de périphériques reçoivent généralement une adresse IP statique ❓

📌 Options :

a) 🖥 Clients

b) 🌐 Serveurs Web

c) 🖨 Imprimantes

d) 🔌 Concentrateurs

🔄 54. Fonctions de la sous-couche MAC

Quelles fonctions sont assurées par la sous-couche MAC ❓

📌 Options :

a) 🎛 Contrôle l’accès au support réseau

b) 🖥 Gère le pilote de la carte réseau

c) 📦 Ajoute un en-tête et un code de fin pour créer une trame

d) 🔄 Gère la communication entre couches supérieure et inférieure

📡 55. Fonction principale du protocole ARP

Quel est le rôle principal du protocole ARP ❓

📌 Options :

a) 🌍 Convertir une URL en adresse IP

b) 🔄 Associer une adresse IPv4 à une adresse MAC

c) ⚙ Configurer dynamiquement une IP pour un périphérique

d) 🌐 Traduire des adresses privées en adresses publiques

⚙ 56. Démarrage du routeur et recherche de l’image IOS

Lors du démarrage du routeur, où le programme Bootstrap recherche-t-il l’image IOS par défaut ❓

📌 Options :

a) 💾 NVRAM

b) 🖥 RAM

c) 📦 FLASH